Le chronocrypteur II

Lien vers le jeu de cartes à imprimer, au format PDF

Accès à l’application associée au jeu

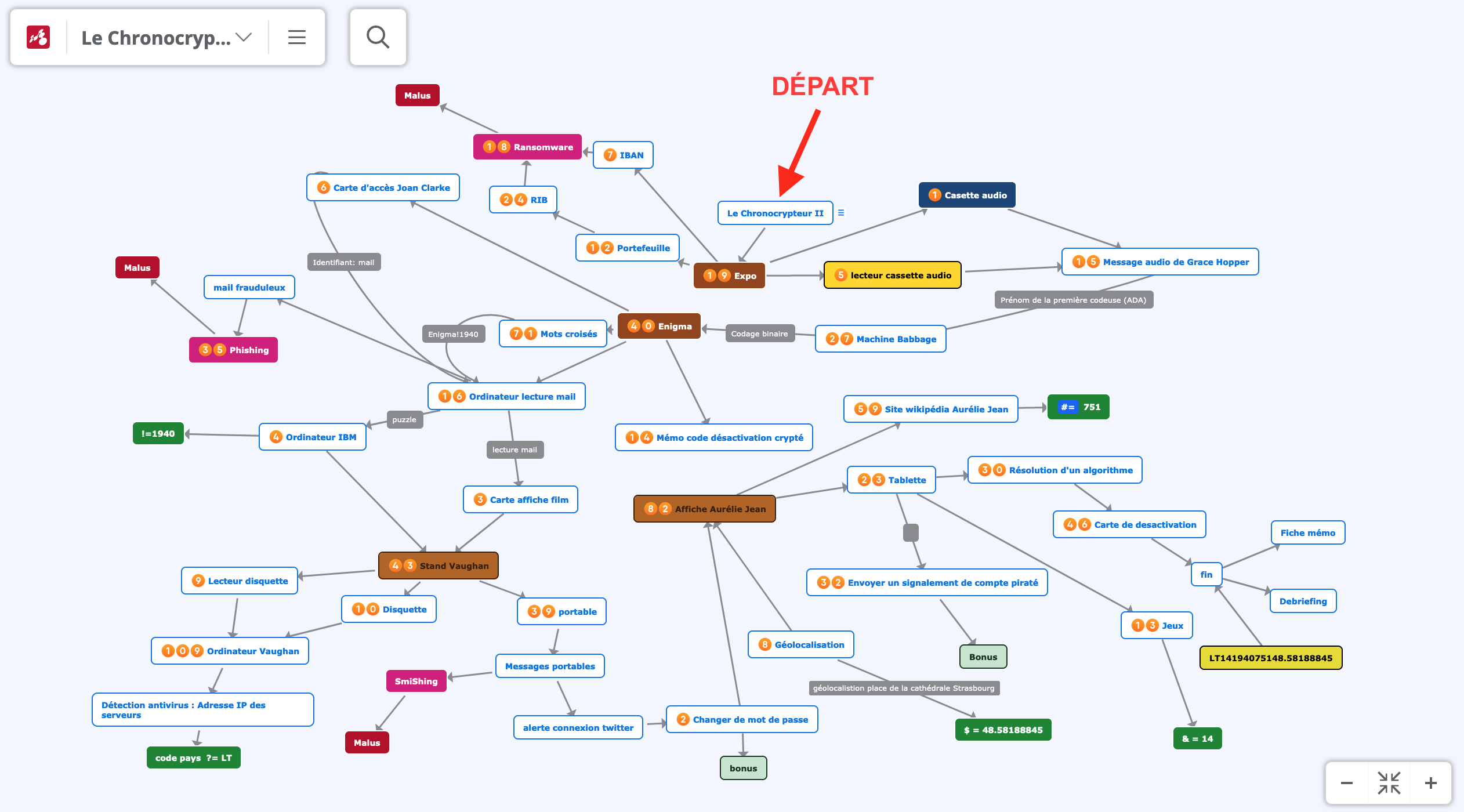

L’organigramme du jeu

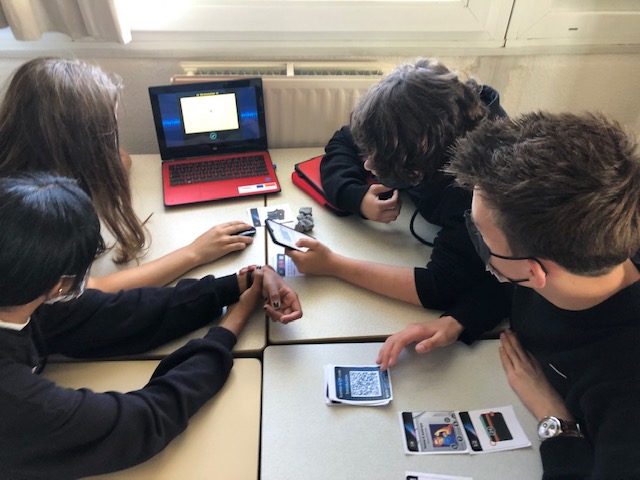

Le cours de SNT commence de manière tout à fait classique aujourd’hui pour les élèves de Seconde de Sandrine Larrieu-Lacoste. Installés par îlots de quatre élèves, ils sortent ordinateurs et smartphones... et se voient confier une pile de cartes à jouer, retournées. Au dos de chaque carte, un numéro et un chronomètre donnent le ton, et les plus au fait comprennent vite : c’est un escape game façon Unlock! !

Après quelques conseils fournis par leur enseignante, les joueurs retournent la première carte. Un QR-code à flasher les envoie directement sur une application. Une vidéo pose le scénario.

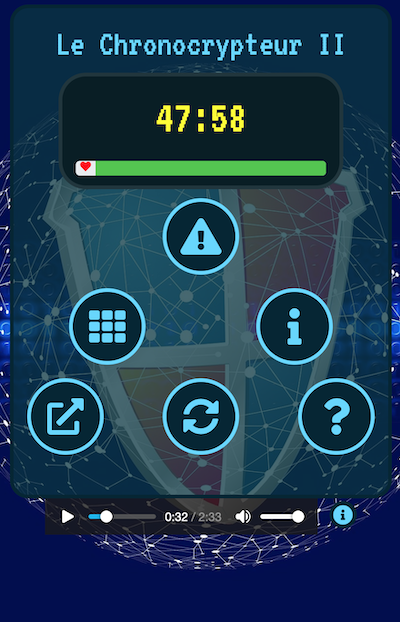

Lors de la visite d’une exposition sur les femmes et le numérique, vous recevez un SMS contenant un lien. Vous cliquez... Ce qui donne le contrôle de votre smartphone à un hackeur ! Vous avez 50 minutes pour l’arrêter...

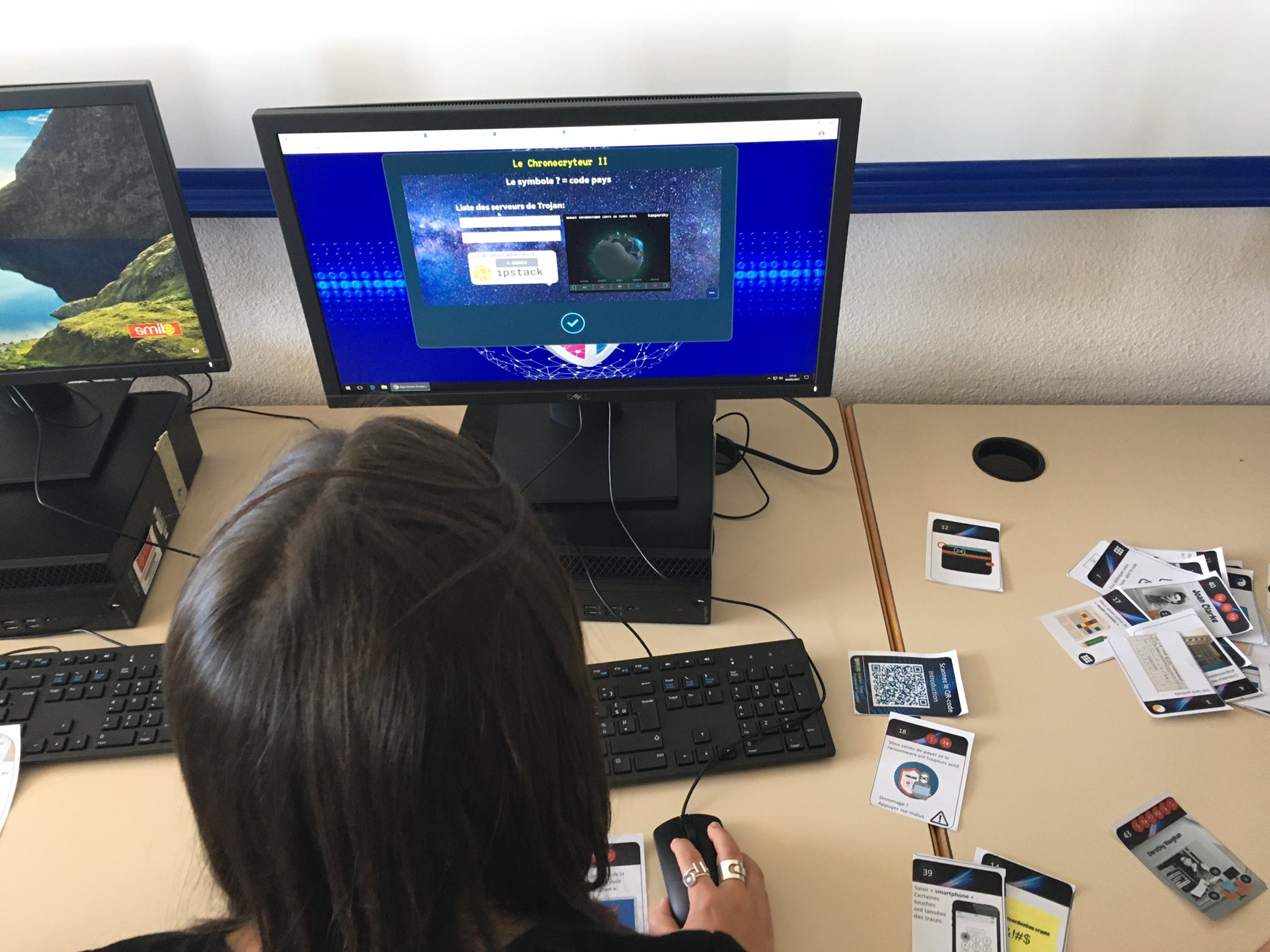

L’application indique de retourner une première carte, sur laquelle des numéros repèrent cinq nouvelles cartes à retourner... Celles-ci contiennent une cassette audio, un porte-feuille, un baladeur, la machine analytique de Babbage [1], une consigne pour débloquer le téléphone grâce à un code, les lettres IBAN... Une fois ces lettres entrées dans l’application, un mot de passe d’un cadenas Lockee est attendu. Grâce au porte-feuille, une nouvelle carte peut être retournée : il s’agit d’un RIB. Il suffit donc d’entrer la suite de chiffres de l’IBAN de ce relevé d’identité bancaire dans le champ du mot de passe... Malheur, il s’agissait d’un ransomware, les joueurs ont payé et leur téléphone n’est pas débloqué ! Un malus-temps doit être ajouté dans l’application.

Les voici avertis : la cybersécurité n’est pas à prendre à la légère. Le jeu recèle des pièges... Il aurait mieux valu associer la cassette et le baladeur, afin d’écouter le message audio laissé par Grace Hopper, une pionnière de l’informatique ! Celle-ci les met sur la bonne piste, qui les mène à un exercice d’association entre des chiffres et leur écriture binaire, créé avec LearningApps. La réussite de cette activité permet d’obtenir la carte suivante.

Les étapes se succèdent, pour certaines calquées sur la première : on retourne des cartes portant un support de stockage et un outil de lecture à associer, ce qui délivre une consigne ou permet de retourner une nouvelle carte. L’une d’elle porte cinq symboles correspondant à cinq portions du code de décryptage débloquant le smartphone. Au fil de l’aventure, les énigmes permettent de récupérer ces fragments.

Les joueurs devront ainsi retrouver l’identifiant et le mot de passe d’un ordinateur, fouiller une boîte mail sans tomber dans le piège du hameçonnage (ou phishing), réaliser des mots croisés portant sur les navigateurs Internet, géolocaliser le hacker, retrouver les dimensions d’une photographie dans le code d’une page web, déchiffrer un petit programme en Python ou encore associer des réseaux sociaux à leur logo...

Une fois les cinq fragments retrouvés, le code de décryptage peut être entré dans l’application, le smartphone est débloqué ! En complément du jeu, un lien vers un article sur les femmes et le numérique est offert aux gagnants.

« À la suite du jeu, une séance de debriefing est prévue pour mettre en place le vocabulaire lié à la cybersécurité ainsi qu’un questionnement sur les bonnes pratiques à adopter pour se prémunir des cyberattaques. »

Pour construire les épreuves de son jeu de cartes d’évasion, Sandrine s’est appuyée de nombreux outils numériques : LearningApps, Lockee, Genially, JigsawPlanet (puzzle). Le site Serious Escape Cards qui a servi de support de création du jeu permet l’intégration de tous ces outils dans l’application même. Celle-ci gère aussi la vidéo d’introduction, la bande-son (facultative), les indices, les codes associés à certaines cartes, les malus-temps, et le chronomètre lié ici à une barre de vie.

La structure du jeu est assez linéaire, six étapes se succédant avec une mécanique parfois un peu répétitive (les cartes associant support de stockage et lecteur par exemple), mais l’auteure a su éviter la monotonie grâce à la diversité des cadenas numériques et des pièges (ransomware, phishing, smishing), et grâce aux feedbacks positifs quand certains choix des joueurs améliorent la sécurité numérique. On pourrait ajouter un peu d’imbrication en faisant apparaître certaines cartes bien avant le moment où elles sont utiles (par exemple la disquette, la carte perforée...) ce qui forcerait les joueurs à réfléchir un peu plus à l’outil adéquat pour les utiliser.

La thématique de la cybersécurité sert ainsi de fil rouge à cet escape game, et lui permet d’aborder la plupart des thèmes du programme de SNT : Internet, Web, Réseaux sociaux, Géolocalisation, Photographie numérique, ainsi que de manière plus transversale les interfaces humain-machine et les langages informatiques. La dimension historico-culturelle est aussi bien présente avec, pour certaines énigmes, un lien avec une femme de l’histoire de l’informatique : Grace Hopper, Ada Lovelace, Joan Clarke, Dorothy Vaughan, Aurélie Jean.

« Le jeu a été réalisé dans le cadre des TraAM EMI 2020-2021 [2] sur la compétence CRCN du domaine 4 : Sécuriser les données. Lors de cet escape game, les joueuses et joueurs « rencontrent » des femmes scientifiques d’hier et d’aujourd’hui. Ce jeu permet ainsi de promouvoir la place des femmes dans l’informatique et dans le monde numérique en général. »

La diversité des contenus abordés en font un excellent jeu exploitable à différents moments : dès septembre pour mettre en appétit les élèves par rapport au programme de l’année et amorcer collaboration et cohésion ; en fin d’année pour un grand moment de révision ; ou pourquoi pas en cours d’année, après les thèmes Internet et Web qui sont les plus abordés dans le jeu et en teaser des thèmes suivants... Sandrine a d’ailleurs testé des périodes différentes deux années de suite (en toute fin et en tout début d’année), et le jeu a toujours bien fonctionné.

« Les élèves dans une grande majorité ont fortement apprécié ce format de jeu mêlant des cartes réelles et une interface de jeu virtuelle. Il a été adapté plusieurs fois pour être joué par un plus large public [3]. »

La cybersécurité est en effet une thématique cruciale à tout âge, et le jeu peut tout à fait être envisagé dans le cadre d’une formation d’adultes. Cette année, Sandrine a pour projet de s’appuyer sur cette séance de découverte pour faire travailler ses élèves sur un autre projet : l’utilisation du kit CyberEnJeux en partenariat avec l’ANSSI, le Lab 110bis et la DANE de Toulouse. On espère en apprendre plus dans quelques mois !

[1] La machine analytique (analytical engine en anglais) est une machine à calculer programmable imaginée en 1834 par le mathématicien anglais Charles Babbage. Il ne la réalisera jamais (sauf pour un prototype inachevé), mais il passera le reste de sa vie à la concevoir dans les moindres détails. C’est au cours du développement de cette machine qu’Ada Lovelace formalise les idées de Babbage et développe le premier algorithme de programmation de l’histoire, devenant la première informaticienne de l’humanité. Source : Wikipedia.

[2] Travaux Académiques Mutualisés. La thématique complète était « Sécuriser son environnement numérique : mobiliser des compétences issues du domaine 4 ("protection et sécurité") du cadre de référence des compétences numériques (CRCN) ». Plus d’informations sur le site Éduscol.

[3] Multiples versions qui expliquent le « II » du titre du jeu !

le 29 octobre 2021

| Scénario annoncé | ✓ |

| Amorce audiovisuelle | ✓ |

| Final marqué | ✓ |

| Organigramme | ✓ |

| Scénario convergent | |

| Imbrication | |

| Étapes | ✓ |

| Énigmes variées | ✓ |

| Fouille | |

| Puzzle | ✓ |

| Cadenas | ✓ |

| Outils numériques | ✓ |

| Décor | |

| Ambiance sonore | ✓ |

| Effets spéciaux | |

| Consignes réduites | ✓ |

| Coups de pouce anticipés | |

| Débriefing anticipé |